Sécuriser les workloads dès leur déploiement sur Azure : approche intégrée avec Microsoft Defender for Cloud et Terraform

Intégrer la sécurité dès la phase de build : un enjeu stratégique pour les projets cloud

Sur Azure comme sur d’autres plateformes cloud, la rapidité de déploiement représente un atout majeur. Cependant, cette agilité peut rapidement devenir un risque si la sécurité n’est pas pensée dès la conception de l’infrastructure.

Dans de nombreux projets, les ressources (Virtual machines, Databases, Storage accounts, Managed services…) sont provisionnées en quelques minutes grâce à des outils d’Infrastructure as Code (IaC) tels que Terraform. Pourtant, si aucune supervision n’est prévue au moment du déploiement, ces ressources peuvent rester invisibles aux outils de sécurité, exposées, voire mal configurées.

C’est là qu’interviennent deux outils majeurs de l’écosystème Azure :

- Terraform, qui permet de décrire et d’automatiser la création de l’infrastructure,

- Et Microsoft Defender for Cloud, qui supervise, analyse et renforce la sécurité des ressources dès leur mise en service.

Intégrer ces deux approches dès le départ (IaC + supervision de sécurité) permet non seulement de gagner en rapidité, mais surtout d’industrialiser la sécurité. Nous évitons ainsi les erreurs manuelles, nous détectons les vulnérabilités dès la création, et nous posons des fondations solides pour la gouvernance.

Dans cet article, nous allons répondre aux questions concrètes que se posent les architectes et les équipes build sur le terrain :

- Pourquoi activer la protection dès la création des ressources ?

- Comment fonctionne Azure Defender for Cloud, et à quelles ressources peut-il s’appliquer ?

- Qu’est-ce qui est faisable via Terraform pour sécuriser dès le déploiement ?

- Quels sont les gains réels (techniques et métiers) de cette approche ?

Autrement dit, comment tirer parti de Microsoft Defender for Cloud dans une démarche IaC, afin que chaque environnement soit non seulement opérationnel, mais sécurisé dès le premier déploiement.

Déployer une infrastructure Azure avec Terraform, et l’encadrer avec Microsoft Defender for Cloud

Terraform est aujourd’hui l’un des outils de référence pour gérer l’infrastructure cloud selon le principe de « configuration as code ». Grâce à son langage déclaratif (HCL), il permet de décrire, versionner et répliquer des environnements Azure complets : virtual networks, virtual machines, databases, etc.

Son adoption est motivée par plusieurs avantages clés :

- L’automatisation des déploiements, sans dépendance manuelle,

- Le versioning de l’infrastructure, pour une meilleure traçabilité,

- La réutilisation de modules pour standardiser les bonnes pratiques,

- Et l’intégration naturelle dans des pipelines CI/CD pour une approche DevSecOps.

Mais cette puissance a une contrepartie : si une mauvaise configuration est codée dans Terraform, elle sera appliquée partout.

Ce qui est mal sécurisé dans le code sera reproduit à chaque exécution. C’est pourquoi il est essentiel d’intégrer les exigences de sécurité directement dans les modules Terraform, et de ne pas les traiter comme une étape séparée, “post-déploiement”.

Prenons deux exemples simples :

Cependant, cette puissance a une contrepartie : si une mauvaise configuration est codée dans Terraform, elle sera appliquée partout. Ce qui est mal sécurisé dans le code sera reproduit à chaque exécution. C’est pourquoi il est essentiel d’intégrer les exigences de sécurité directement dans les modules Terraform, et de ne pas les traiter comme une étape séparée, « post-déploiement« .

- Une virtual machine déployée avec une IP publique, sans network security group (NSG), peut être immédiatement exposée à internet, avec des ports RDP ou SSH ouverts.

- Un storage account configuré sans restriction d’accès peut laisser ses containers Blob accessibles publiquement, sans authentification.

Ces erreurs sont fréquentes dans les environnements de test ou de développement, où la pression du delivery prend parfois le pas sur les standards de sécurité. Mais elles sont évitables si l’on adopte une approche structurée dès le départ.

C’est ici que Microsoft Defender for Cloud devient un levier puissant.

Plutôt que de vérifier la sécurité après coup, Defender permet d’évaluer la posture de sécurité au fil de l’eau, dès que les ressources sont créées. Et si n les diagnostics, les logs et la supervision avec Terraform sont bien configurés, cette protection peut devenir automatique et continue.

Ces erreurs sont fréquentes dans les environnements de test ou de développement, où la pression de la livraison prend parfois le pas sur les standards de sécurité. Cependant, elles sont évitables si une approche structurée est adoptée dès le départ.

Microsoft Defender for Cloud : la sécurité intégrée à l’infrastructure

Microsoft Defender for Cloud est une solution Cloud Security Posture Management (CSPM) et Cloud Workload Protection Platform (CWPP). Elle a été conçue pour :

- Évaluer en continu la posture de sécurité d’un environnement Azure (et multi-cloud),

- Détecter les vulnérabilités et les mauvaises configurations dès qu’une ressource est créée,

- Et protéger activement les workloads contre des menaces internes ou externes.

Concrètement, dès qu’un service est déployé sur Azure, Defender for Cloud peut :

- Inspecter sa configuration,

- Évaluer son exposition réseau,

- Contrôler l’activation des logs et des diagnostics,

- Et recommander (voire automatiser) des remédiations.

Le tout est centralisé à travers un Secure Score, un indicateur global qui reflète le niveau de conformité sécurité de l’environnement. Chaque mauvaise pratique détectée (ex : accès public, absence de encryption, logs inactifs) fait baisser le score. Chaque remédiation validée améliore la posture globale.

Intégration avec Terraform : supervision dès le provisionnement

Ce qui rend cette approche puissante, c’est que Defender peut être intégré dans le déploiement Terraform.

Même si l’activation du plan Defender (sur la subscription) ne se fait pas directement via Terraform, nous pouvons :

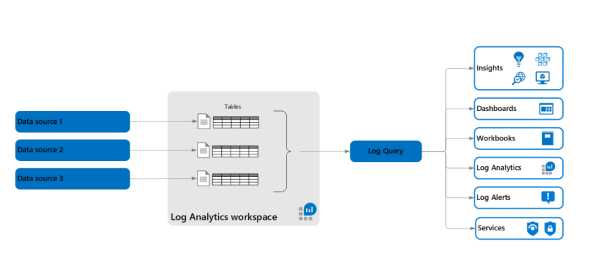

- Activer les diagnostic settings des ressources dès leur création,

- Connecter ces ressources à un Log Analytics workspace,

- Et ainsi, rendre chaque ressource visible et analysable par Defender dès sa mise en service.

Cela permet de ne pas avoir à revenir manuellement sur les ressources une fois déployées.

La sécurité devient un comportement standard de l’infrastructure, pas une étape “à part”.

Superviser et protéger ses workloads Azure dès leur création : les apports concrets de Defender for Cloud

Une fois les ressources déployées via Terraform, la priorité est claire : s’assurer qu’elles sont visibles, surveillées, et conformes aux standards de sécurité.

Microsoft Defender for Cloud rend cela possible de manière proactive, en s’intégrant à la fois au niveau de la subscription et au niveau des ressources individuelles, dès leur création.

Mais concrètement, quelles ressources peuvent bénéficier de cette supervision ? Comment l’activer ? Et que faut-il prévoir dans Terraform pour que cette protection soit automatique ?

Les ressources Azure prises en charge sont nombreuses, et Defender adapte sa protection à chaque type d’objet. Voici une vue d’ensemble des ressources les plus critiques couvertes par la plateforme, et des points de surveillance associés :

Toutes ces ressources, une fois créées, sont évaluées automatiquement par Defender, à condition qu’elles soient bien reliées à un Log Analytics workspace via des diagnostic settings. C’est là que Terraform entre en jeu.

Prenons l’exemple d’un Key Vault, une ressource critique pour la gestion des secrets, certificats et identifiants. Avec Terraform, il est possible de déclarer dès le déploiement que cette ressource doit remonter ses logs d’audit et ses métriques :

Dans cet exemple :

- Le Key Vault est relié à un Log Analytics workspace dès sa création.

- Les logs d’audit (AuditEvent) sont activés,

- Les métriques sont également collectées.

Résultat : Defender peut commencer à analyser les usages de ce Key Vault, détecter des comportements anormaux, et remonter des alertes en cas de dérive.

Il est recommandé d’organiser les Log Analytics workspaces par environnement (dev, test, prod) ou par domaine fonctionnel. Cette structuration permet une meilleure gouvernance, une séparation claire des alertes, et une analyse plus précise du Secure Score par périmètre.

Avec cette intégration via Terraform, la configuration de supervision devient une norme, pas une option. Cela permet d’éviter des situations fréquentes :

- Une VM en production oubliée sans antivirus ou sans agent de monitoring,

- Un storage account utilisé comme “dump” temporaire mais exposé publiquement,

- Un Key Vault jamais audité, accessible depuis des IP étrangères.

Sécuriser dès le déploiement : bénéfices concrets et risques évitables

Dans une démarche DevSecOps, intégrer Microsoft Defender for Cloud directement dans les déploiements Terraform change radicalement la manière de concevoir la sécurité cloud. Cela permet non seulement d’améliorer la posture globale de sécurité, mais aussi de fluidifier les opérations, de faciliter la conformité, et de renforcer la résilience des environnements.

Bénéfices d’une intégration sécurisée dès le build

→ Automatisation de la sécurité : La configuration des diagnostics, l’envoi des logs vers Log Analytics et la connexion à Defender for Cloud sont automatisés via Terraform. Cela évite les oublis manuels post-déploiement et garantit une sécurité homogène sur l’ensemble des environnements.

→ Visibilité continue des ressources : Chaque ressource est supervisée dès sa création. Elle apparaît immédiatement dans le Secure Score global de Defender, ce qui permet d’évaluer la posture de sécurité en temps réel et de détecter rapidement les anomalies.

→ Accélération de la conformité : L’infrastructure provisionnée est conforme aux exigences de sécurité dès le départ : diagnostic settings activés, audit trail centralisé, alerting opérationnel. Cela simplifie les audits et renforce l’alignement avec les normes ISO 27001, RGPD, NIS2, etc.

→ Fiabilité renforcée dans les projets : Les équipes projet gagnent en efficacité et en confiance. Elles savent que chaque workload déployé est visible, surveillé et traçable, sans avoir besoin d’interventions manuelles spécifiques.

→ Culture DevSecOps consolidée : En plaçant la sécurité au même niveau que le code d’infrastructure, les pratiques sécurité sont ancrées dans les routines des développeurs et des opérationnels. Cela renforce la collaboration entre équipes et fait évoluer la posture globale vers un modèle industrialisé.

Risques liés à un déploiement non supervisé

L’absence d’une stratégie de sécurité intégrée dès le déploiement peut exposer les organisations à des failles critiques, souvent invisibles jusqu’à ce qu’un incident majeur survienne. Ces risques ne sont pas théoriques : plusieurs cas documentés ont mis en lumière les conséquences d’un défaut de supervision, d’une mauvaise configuration ou d’une absence de gouvernance dès la création des ressources.