Data Loss Prevention et Insider Risk Management : quelles différences et pourquoi les combiner ?

Nos précédents articles sur Comment mettre en place le déploiement de ses stratégies DLP ? et la gouvernance des stratégies DLP vous ont permis de comprendre comment mettre en œuvre votre protection des données « en mouvement » avec le Data Loss Prevention (DLP).

Bien que les stratégies DLP soient très efficaces, elles peuvent être insuffisantes pour identifier certaines situations mettant à risque l’organisation en termes de fuite (ou vol) de données.

Les expressions de « perte des données » et « fuite de données » peuvent sembler signifier la même chose, néanmoins la fuite et/ou le vol de données sont souvent le résultat d’actions davantage cachées, à la manière d’un espionnage industriel par exemple.

Microsoft Purview propose une solution appelée « Insider Risk Management » (IRM), fonctionnant de manière autonome ou en collaboration avec la solution « Data Loss Prevention ».

Ces deux solutions fonctionnent de manières très distinctes, et pour autant, les mécanismes de l’une et l’autre peuvent parfaitement se compléter. C’est ce que cet article vous présente.

Microsoft Purview : quels prérequis ?

Les informations partagées dans cet article sur le Data Loss Prevention sont applicables à partir d’une licence Office 365 E3.

L’utilisation de la solution Insider Risk Management de Microsoft Purview requiert a minima l’acquisition de licences M365 E3 + le bundle « Insider Risk Management »

Pour plus de détails sur le licensing de Microsoft Purview, nous vous conseillons de consulter la documentation Microsoft sur le licensing Microsoft 365, incluant Purview.

Les 5 différences entre DLP et IRM

Pour bien comprendre en quoi le DLP et l’IRM sont différents, voici un tableau de comparaison générale.

| Caractéristique | Data Loss Prevention (DLP) | Insider Risk Management (IRM) |

| Cas d’usage de l’utilisateur final | « Il faut que je partage ces données (au plus vite) à mes contacts » | « Ces données sont trop précieuses, il faut que j’en fasse une copie » |

| Activité surveillée | Action utilisateur unitaire, éventuellement répétée | Séquence d’actions utilisateur dépassant un seuil jugé à risque |

| Interaction utilisateur | Aucune / Bandeau Information à l’écran / Pop-up / blocage / workflow / … | Aucune |

| Déclencheur de la stratégie | Rédaction d’e-mail ou de conversation Teams, partage de document, copie, déplacement… | Alerte DLP, connecteur d’une application tierce, ou séquence d’actions utilisateur prédéfinie en amont |

| Périmètre technique | M365, poste de travail, autres Apps SaaS |

M365 et connecteurs |

En résumé, comment fonctionne le DLP ?

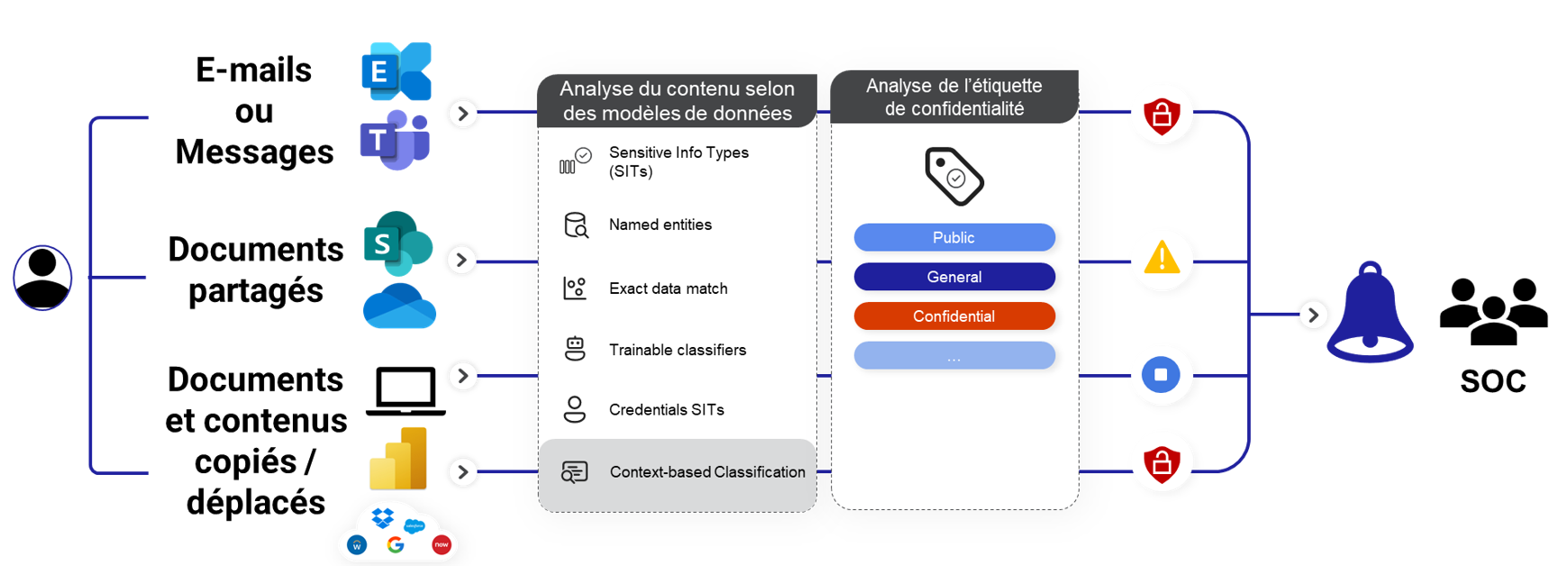

Comme indiqué en introduction, une stratégie DLP a pour but d’éviter que des utilisateurs partagent certaines données, de manière volontaire ou (très généralement) involontaire, selon l’évaluation d’une à plusieurs règles prédéfinies, chaque règle visant une action utilisateur bien spécifique. Par exemple :

- Envoyer par e-mail des données considérées comme étant des données personnelles à un destinataire externe à l’organisation ;

- Partager depuis SharePoint Online ou OneDrive, à des utilisateurs de type « Invité » ou même en interne, un document ayant une étiquette de confidentialité de niveau « Confidentiel » ou supérieur ;

- Partager des données confidentielles ou sensibles au travers d’une conversation Teams à un collègue ou un utilisateur d’un autre tenant M365.

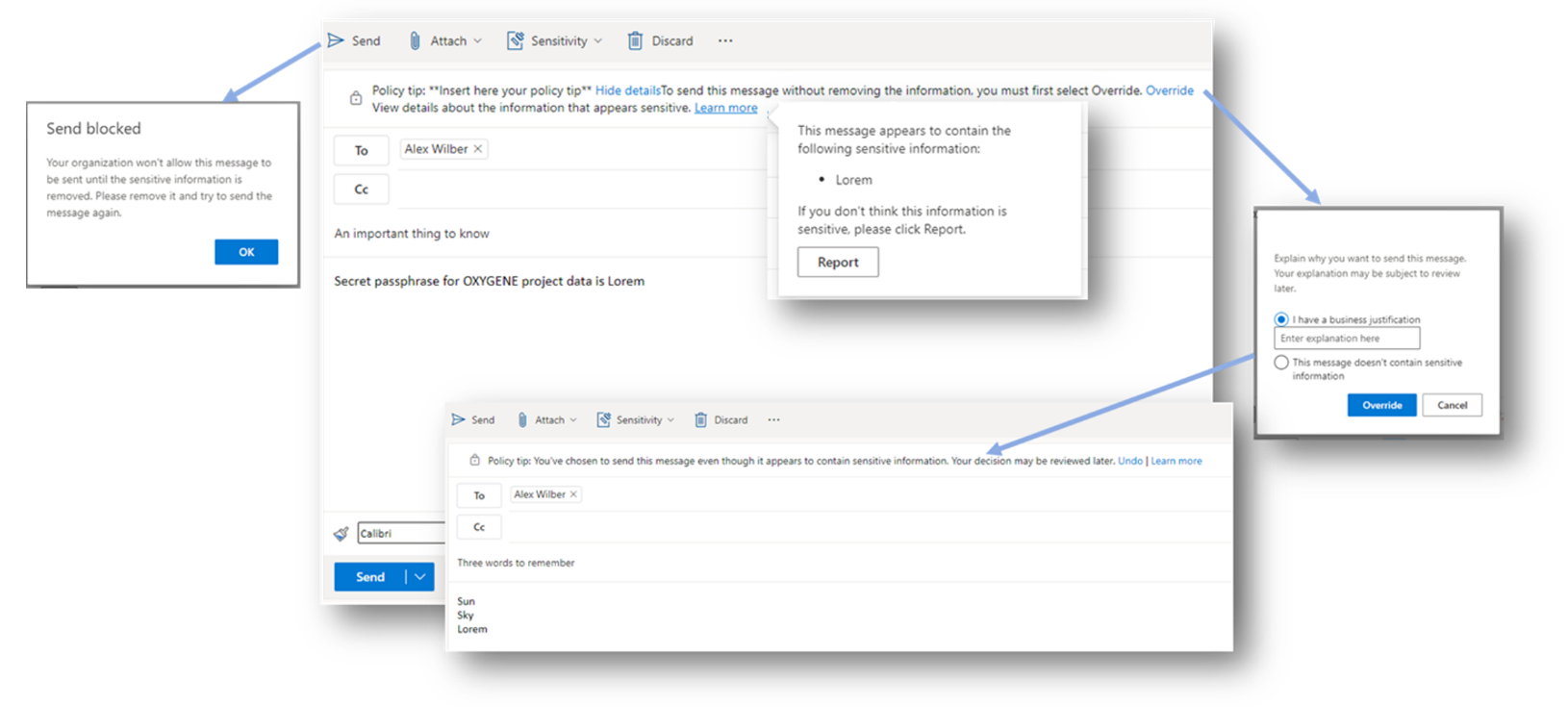

Le déclenchement de chacune de ces règles aura pour effet de générer une interaction utilisateur (Cf. tableau précédent) et in fine, selon la gravité de l’évènement, de générer une alerte DLP qui sera monitorée par une équipe de type « SOC » ou autre.

Cinématique du Data Loss Prevention

Aperçu de l’expérience utilisateur déclenchée par le DLP dans un contexte d’e-mail bloqué

Panneau référençant les alertes DLP déclenchées par les utilisateurs de l’organisation

En résumé, comment fonctionne Insider Risk Management ?

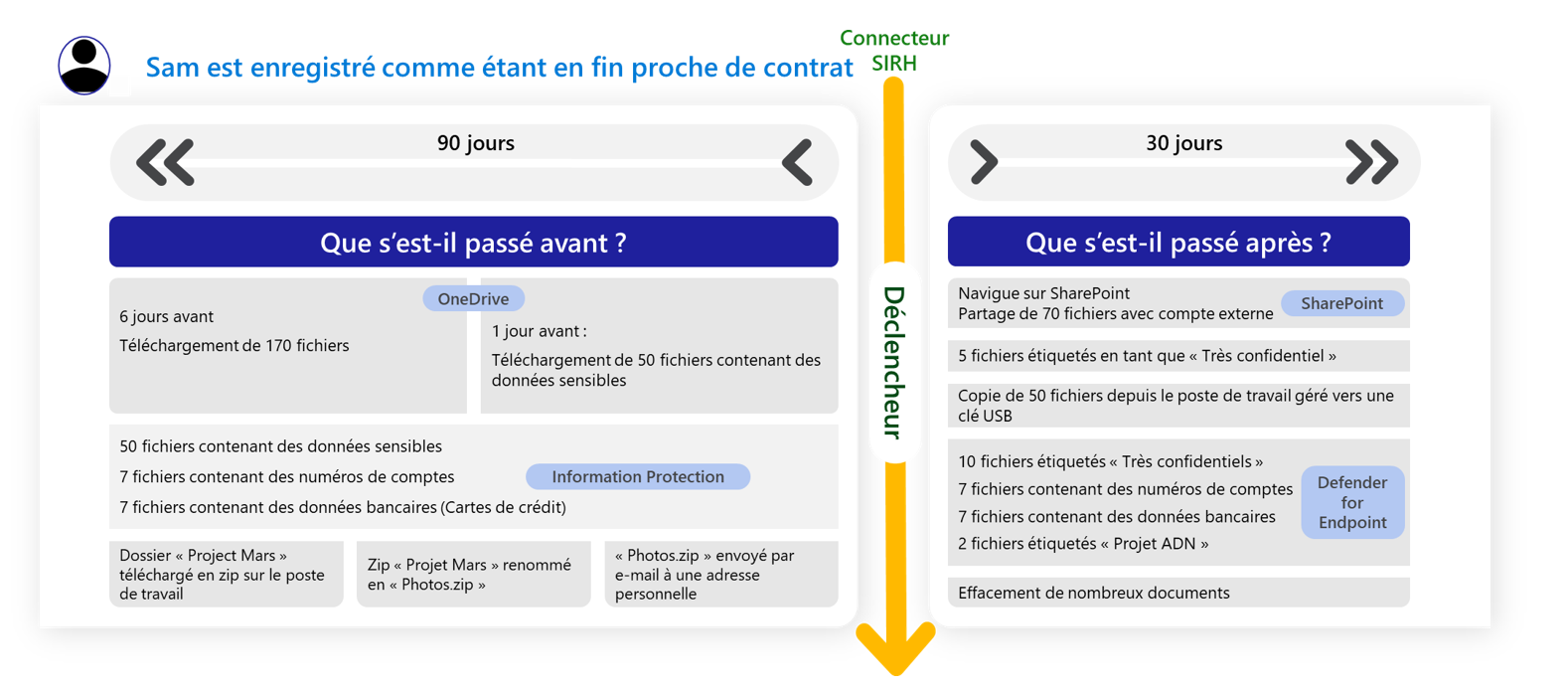

Une stratégie IRM va, quant à elle, se focaliser sur l’identification et l’analyse des actions qu’un utilisateur a pu effectuer sur les données de l’entreprise, et cela sur une longue période (pouvant aller jusqu’à 120 jours), découpée comme suit :

- Jusqu’à 90 jours avant l’occurrence d’un évènement ayant pour effet de déclencher la stratégie IRM

- Jusqu’à 30 jours après l’occurrence de ce même évènement

Sur cette période, et selon les paramétrages qui auront été effectués, la stratégie IRM va identifier et recenser l’ensemble des actions (que l’on appellera « signaux ») jugées à risque pour l’entreprise. Par exemple (et de manière non exhaustive) :

- Téléchargement en volume de documents stockés sur M365

- Changement de l’étiquette de confidentialité de documents pour en retirer des mesures de protection

- Copie de documents sur clé USB

- Effacement en volume de documents

- Renommage en volume de documents

Ce qui va être considéré comme un comportement à risque, ce n’est pas le déclenchement de l’une ou l’autre de ces signaux, mais le fait que chacun de ces signaux ait été réalisé selon une certaine séquence qui, elle, est jugée à risque pour l’entreprise, vis-à-vis des données manipulées.

L’illustration ci-après résume un cas d’usage pouvant exister auprès de toutes les organisations manipulant de nombreuses données ayant une valeur commerciale et/ou de propriété intellectuelle.

Prenons une situation où une date de fin de contrat d’un collaborateur (interne ou externe) est enregistrée par un manager ou la direction RH, au sein du SIRH de l’organisation. Cet enregistrement joue le rôle de déclencheur au sein de Microsoft Purview pour l’activation d’une stratégie IRM à l’encontre de ce collaborateur. Cette stratégie démarre alors l’analyse des logs de cet utilisateur sur une période passée de 1 à 120 jours et, selon les signaux qui auront été sélectionnés au sein de la stratégie, recense et « cumule » ces signaux.

De la même manière, jusqu’à 30 jours après ce déclencheur, ou a minima jusqu’à la désactivation du compte utilisateur avant cette échéance de 30 jours, les actions des utilisateurs associés à ces signaux sont prises en compte pour l’analyse de risque.

Cinématique d’une stratégie Insider Risk Management

Dès que le cumul de ces signaux est suffisant, une alerte est créée au sein du portail pour indiquer que l’utilisateur présente un comportement à surveiller, avec un score de risque « faible », « moyen » ou « élevé ».

De la même manière que pour une alerte DLP, une première analyse d’investigation par une équipe de sécurité de premier niveau peut démarrer au sein du portail Microsoft Purview, et aboutir soit à une qualification de l’alerte en un « case » d’investigation, soit à une déclaration comme situation bénigne, voire comme un faux positif.

Pourquoi et comment combiner DLP et IRM ?

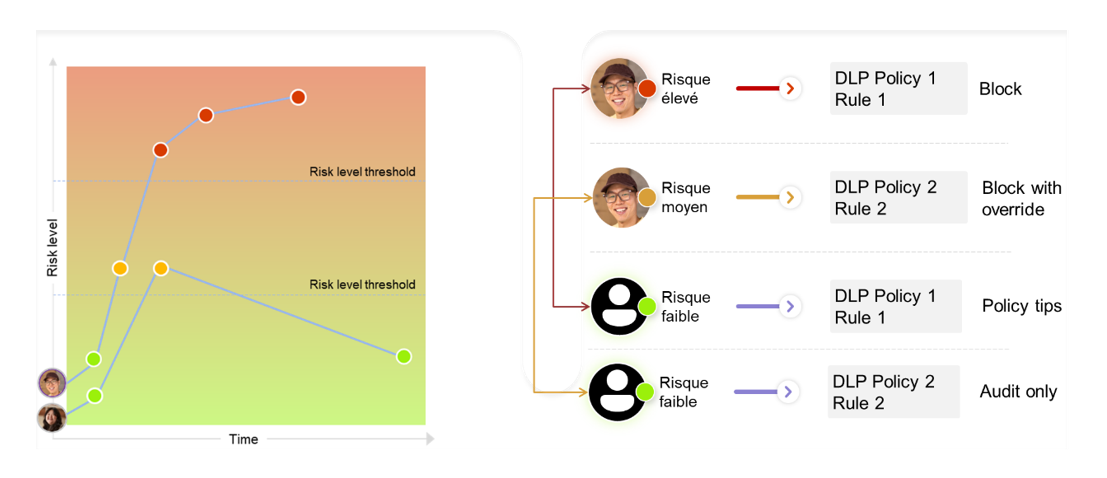

Comme expliqué précédemment, la ou les stratégies IRM qui auront été configurées avec Microsoft Purview permettent d’identifier des utilisateurs réalisant des séquences d’actions jugées à risque pour la confidentialité des données de l’entreprise.

En fonction des actions et de leur volume ou fréquence, chacun de ces utilisateurs se voit attribuer un « score de risque » selon trois niveaux : « Bas », « Moyen », « Elevé ».

Ce score de risque peut être utilisé par Microsoft Purview comme une nouvelle condition de déclenchement d’une règle DLP et, selon ce score, le contrôle de protection s’adapte pour mieux contrer un risque de fuite de données. C’est ce que l’on appelle la protection adaptative.

Au fur et à mesure du temps, le score de risque d’un utilisateur peut évoluer à la hausse comme à la baisse, et en fonction, les règles DLP s’adaptent de manière automatique pour cet utilisateur.

Effets du « score de risque » utilisateur sur le comportement d’une règle DLP (source Microsoft)

Pour prendre en compte un « score de risque » en tant que condition au sein d’une ou plusieurs règles DLP, rien de plus simple :

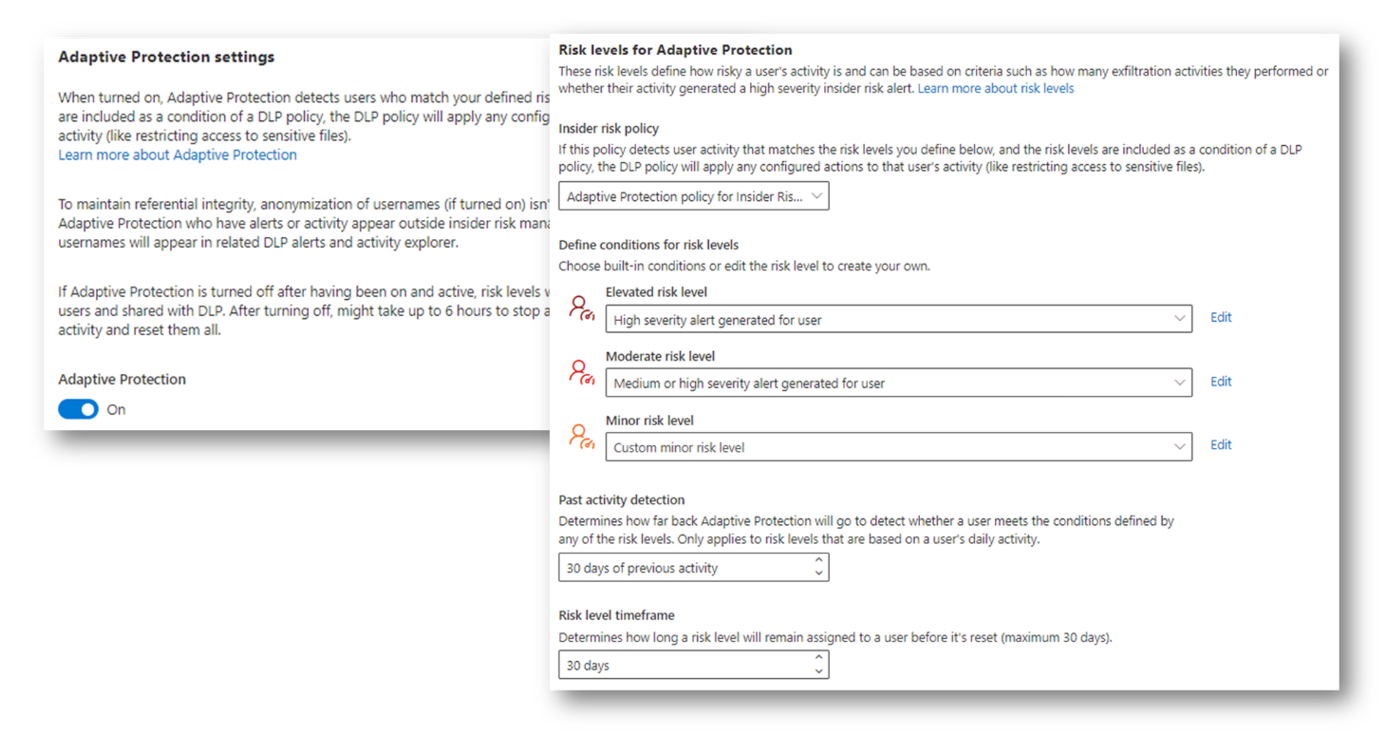

- Activer et configurer, du côté de la solution Insider Risk Management, la capacité d’ « Adaptive protection »

Activation et configuration de l’« adaptive protection » avec Insider Risk Management

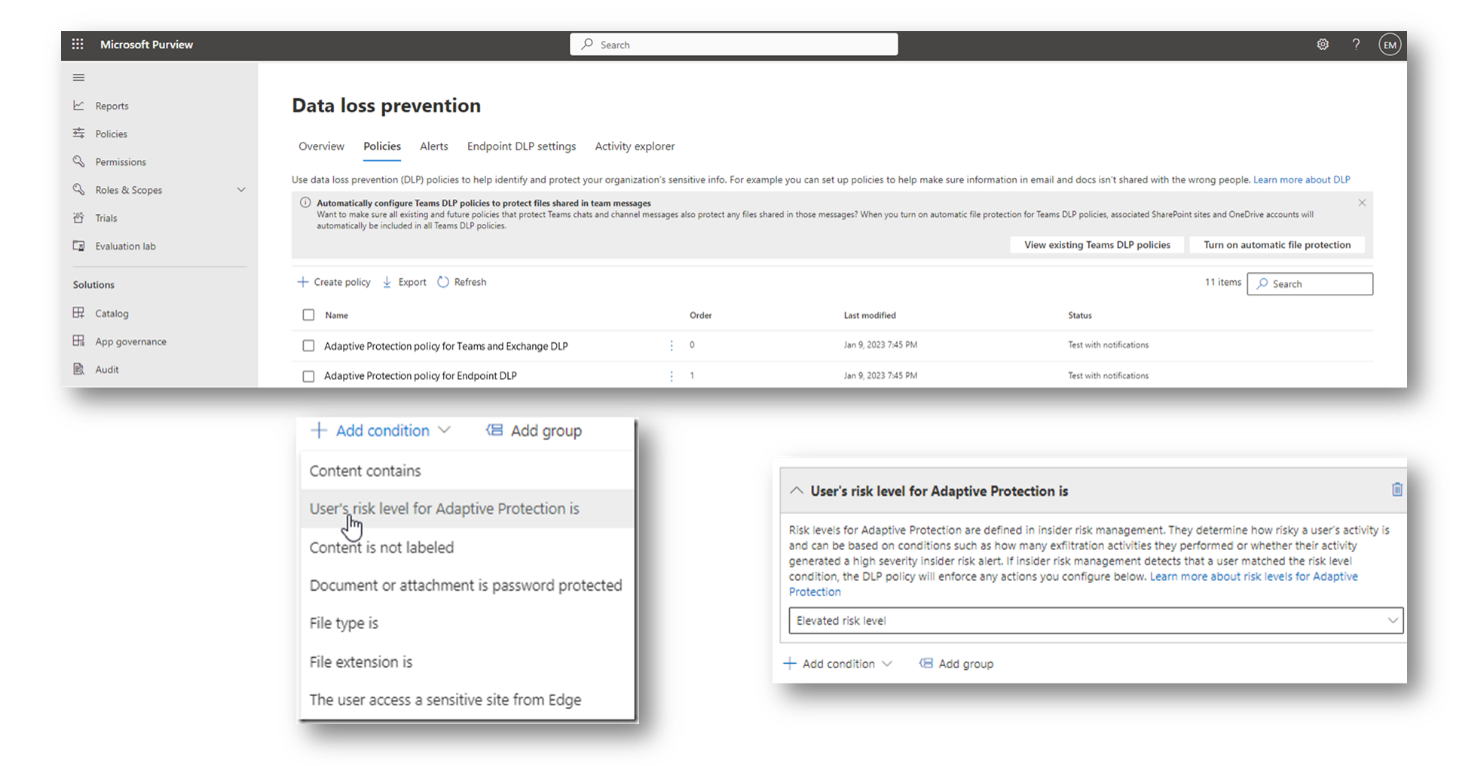

- Au sein d’une règle DLP, sélectionner la condition « User’s risk level for Adaptive Protection is »

Configuration d’une règle DLP avec utilisation de l’adaptive protection comme condition de déclenchement

DLP et IRM : l’essentiel à retenir

Microsoft Purview est une plateforme qui, au fil des semestres et des années, s’étoffe de plus en plus, pour offrir un panel toujours plus complet et efficace de solutions de protection des données.

Chaque solution, qu’il s’agisse d’Information Protection, de Data Lifecycle Management, de Data Loss Prevention, ou d’Insider Risk Management (entre autres) est a minima utilisable de manière autonome, et permet à chaque organisation de définir un plan de déploiement à la carte, qu’il soit simple ou ambitieux.

L’industrialisation et l’automatisation des mesures de protection des données restent néanmoins la clé pour toute organisation ayant pour objectif de monter en maturité et en efficacité.

Conjuguer DLP et IRM au sein de Microsoft Purview est un bon exemple de cette automatisation :

- Lorsqu’il est utilisé de manière indépendante, le DLP propose une approche de protection dont les audiences (les utilisateurs ciblés) sont définies de manière « périmétrique », qu’il s’agisse de groupe statique ou dynamique pour définir ces audiences. Et chaque individu de cette audience, pour une règle DLP donnée, se voit attribuer les mêmes règles de contrôle et de protection sur les données manipulées que les autres utilisateurs.

- L’IRM permet quant à lui, au sein d’une population, d’identifier les utilisateurs susceptibles d’être plus à risque pour les données sensibles et/ou précieuses de l’organisation, du fait de leurs actions jugées suspicieuses et étalées sur une longue période.

- Sans IRM, l’organisation serait démunie pour :

- Identifier rapidement les situations à risque, et le plus souvent « masquées », de certains utilisateurs ;

- Adapter de manière rapide les règles DLP pour ces utilisateurs pour leur appliquer des règles plus contraignantes.

Bien sûr, pour qu’une stratégie IRM soit efficace et ne génère pas d’alertes erronées, il s’agit de calibrer de manière adéquate les actions à identifier, leurs seuils, mais aussi les séquences de ces actions. Lors d’un prochain article, nous verrons plus en détail comment configurer une stratégie IRM.

Comprendre et maitriser le fonctionnement de Microsoft Purview : les formations et certifications associées

Avant de vous lancer sur un chantier de paramétrage sur un tenant de production, il est plus que recommandé de passer le ou les examens vous permettant de valider votre apprentissage de Microsoft Purview.

Voici les examens et certifications associés qui abordent le paramétrage de Purview :

- Les certifications dédiées à la thématique Sécurité :

- Les certifications “transverses”:

- MS-102 : Microsoft 365 Certified : Administrator Expert

Vous souhaitez être accompagnés dans votre montée en compétences et préparer vos certifications ? Découvrez les formations Cellenza Training :

- Formation SC-400 : Administrateur de la protection des informations sur Microsoft

- Formation SC-900 : Sécurité et conformité Microsoft

- Formation MS-102 : Administrateur Office 365

Au top, merci !

Merci beaucoup ! 🙂